微見(jiàn) 網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)的關(guān)鍵要素與未來(lái)展望

在數(shù)字化浪潮席卷全球的今天,網(wǎng)絡(luò)與信息安全已成為國(guó)家戰(zhàn)略、企業(yè)生存與個(gè)人隱私的基石。作為這一領(lǐng)域的核心支撐,網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)(以下簡(jiǎn)稱“安全軟件開(kāi)發(fā)”)承載著構(gòu)建數(shù)字世界“免疫系統(tǒng)”的重任。它不僅僅是編寫代碼,更是一場(chǎng)在動(dòng)態(tài)對(duì)抗中持續(xù)進(jìn)化、在攻防博弈中尋求平衡的精密實(shí)踐。本文旨在從微觀視角,探討安全軟件開(kāi)發(fā)的關(guān)鍵要素、核心挑戰(zhàn)與發(fā)展趨勢(shì)。

一、安全軟件開(kāi)發(fā)的特殊性:以“防御”為內(nèi)核的工程

與通用軟件開(kāi)發(fā)追求功能、性能和用戶體驗(yàn)不同,安全軟件開(kāi)發(fā)的內(nèi)核是“防御”。其目標(biāo)并非簡(jiǎn)單地實(shí)現(xiàn)某個(gè)功能,而是構(gòu)建一個(gè)能夠預(yù)見(jiàn)、抵御、檢測(cè)并響應(yīng)威脅的復(fù)雜系統(tǒng)。這決定了其開(kāi)發(fā)過(guò)程具有鮮明的特殊性:

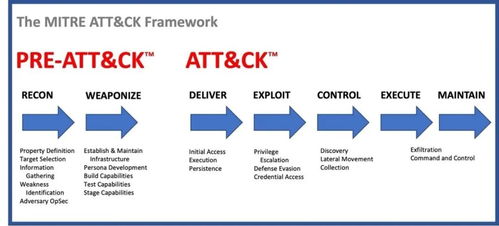

- 威脅驅(qū)動(dòng)設(shè)計(jì)(Threat-Driven Design):開(kāi)發(fā)伊始,就必須進(jìn)行深入的威脅建模。開(kāi)發(fā)者需要像攻擊者一樣思考(Think Like a Hacker),系統(tǒng)性地識(shí)別資產(chǎn)、分析潛在攻擊面、評(píng)估漏洞可能被利用的路徑。安全需求并非來(lái)自用戶的功能列表,而是來(lái)自對(duì)現(xiàn)實(shí)威脅場(chǎng)景的推演。

- 安全開(kāi)發(fā)生命周期(SDL/Secure Development Lifecycle):安全必須貫穿于需求分析、設(shè)計(jì)、編碼、測(cè)試、部署和維護(hù)的每一個(gè)環(huán)節(jié)。這意味著需要集成代碼安全掃描、依賴組件審查、滲透測(cè)試、安全配置檢查等一系列自動(dòng)化或人工的“安全關(guān)卡”,確保漏洞在早期被發(fā)現(xiàn)和修復(fù)。

- “零信任”原則的融入:現(xiàn)代安全軟件的設(shè)計(jì)越來(lái)越傾向于采納“從不信任,始終驗(yàn)證”的零信任理念。這意味著軟件內(nèi)部模塊間、軟件與外部系統(tǒng)間的每一次交互,都需要進(jìn)行嚴(yán)格的身份認(rèn)證、授權(quán)和最小權(quán)限檢查。

二、核心技術(shù)要素:構(gòu)筑防線的基石

- 密碼學(xué)的正確應(yīng)用:加密、簽名、密鑰管理是安全軟件的“鋼筋水泥”。開(kāi)發(fā)者不僅需要選擇恰當(dāng)?shù)乃惴ǎㄈ鏏ES、RSA、ECC),更要避免實(shí)現(xiàn)中的常見(jiàn)陷阱,如弱隨機(jī)數(shù)生成、密鑰硬編碼、不當(dāng)?shù)奶畛淠J降取,F(xiàn)代開(kāi)發(fā)中,使用經(jīng)過(guò)嚴(yán)格審計(jì)的成熟密碼學(xué)庫(kù)(如OpenSSL, Bouncy Castle)至關(guān)重要。

- 安全的輸入處理與輸出編碼:絕大多數(shù)漏洞(如SQL注入、跨站腳本XSS、命令注入)都源于對(duì)用戶輸入數(shù)據(jù)的信任。安全開(kāi)發(fā)要求對(duì)所有輸入進(jìn)行嚴(yán)格的驗(yàn)證、過(guò)濾和凈化,并在輸出時(shí)進(jìn)行恰當(dāng)?shù)木幋a,防止惡意數(shù)據(jù)被解釋執(zhí)行。

- 內(nèi)存安全與管理:對(duì)于C/C++等語(yǔ)言開(kāi)發(fā)的底層安全組件(如防火墻驅(qū)動(dòng)、殺毒引擎),緩沖區(qū)溢出、釋放后使用等內(nèi)存安全問(wèn)題仍是頭號(hào)敵人。采用內(nèi)存安全語(yǔ)言(如Rust)、靜態(tài)分析工具和模糊測(cè)試(Fuzzing)是有效的緩解手段。

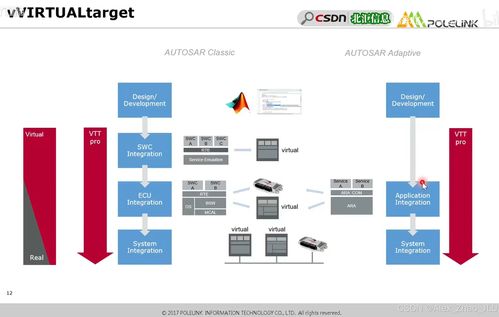

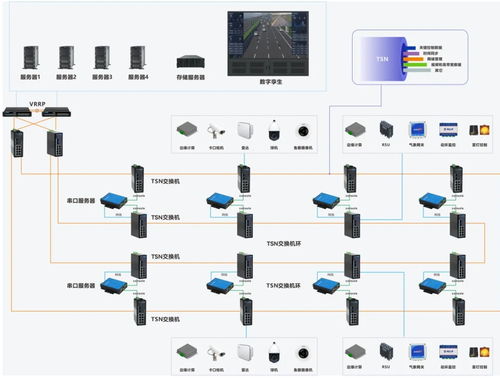

- 安全通信與協(xié)議實(shí)現(xiàn):確保數(shù)據(jù)在傳輸過(guò)程中的機(jī)密性與完整性。這意味著必須使用TLS/SSL等安全協(xié)議,并正確配置其版本、加密套件,避免降級(jí)攻擊。對(duì)于自定義協(xié)議,則需要投入更多精力進(jìn)行安全設(shè)計(jì)。

- 日志、監(jiān)控與審計(jì):安全軟件本身必須具備強(qiáng)大的可觀測(cè)性。詳盡、防篡改的安全日志是事后溯源分析的唯一依據(jù);實(shí)時(shí)監(jiān)控關(guān)鍵指標(biāo)(如異常登錄、可疑進(jìn)程行為)則是主動(dòng)發(fā)現(xiàn)入侵的前提。

三、面臨的挑戰(zhàn):在動(dòng)態(tài)博弈中前行

- 攻防不對(duì)稱性:攻擊者只需找到一個(gè)漏洞即可成功,而防御者需要確保系統(tǒng)所有環(huán)節(jié)的安全。這種不對(duì)稱性給開(kāi)發(fā)帶來(lái)了極大的壓力。

- 技術(shù)復(fù)雜性與快速演變:云計(jì)算、物聯(lián)網(wǎng)、人工智能、量子計(jì)算等新技術(shù)不斷引入新的攻擊面和防御范式。安全軟件必須快速迭代以適應(yīng)變化。

- 供應(yīng)鏈安全:現(xiàn)代軟件開(kāi)發(fā)嚴(yán)重依賴開(kāi)源組件和第三方庫(kù)。一個(gè)廣泛使用的開(kāi)源庫(kù)中的漏洞(如Log4Shell)可能引發(fā)全球性危機(jī)。軟件物料清單(SBOM)和組件安全審查變得不可或缺。

- 用戶體驗(yàn)與安全的平衡:過(guò)于嚴(yán)格的安全控制(如頻繁的復(fù)雜認(rèn)證)會(huì)損害用戶體驗(yàn),導(dǎo)致用戶尋求規(guī)避方法,反而降低整體安全性。如何做到安全“無(wú)感”或“低摩擦”是一大挑戰(zhàn)。

四、未來(lái)展望:邁向智能化與一體化

- DevSecOps的深度實(shí)踐:安全將進(jìn)一步左移(Shift-Left)至開(kāi)發(fā)的初始階段,并右延至運(yùn)維環(huán)節(jié),實(shí)現(xiàn)開(kāi)發(fā)、安全、運(yùn)營(yíng)團(tuán)隊(duì)的深度融合與自動(dòng)化協(xié)作。

- AI與機(jī)器學(xué)習(xí)的賦能:利用AI進(jìn)行異常行為檢測(cè)、惡意代碼分析、漏洞自動(dòng)挖掘與修復(fù)將成為主流。AI既能作為攻擊者的利器,也將是防御者更強(qiáng)大的“大腦”。

- 云原生安全:隨著應(yīng)用全面云化,安全軟件的形態(tài)也將從傳統(tǒng)客戶端/服務(wù)器模式,演變?yōu)槿谌敕?wù)網(wǎng)格、容器、無(wú)服務(wù)器計(jì)算環(huán)境的云原生安全模塊,實(shí)現(xiàn)更細(xì)粒度的動(dòng)態(tài)防護(hù)。

- 隱私增強(qiáng)計(jì)算:在數(shù)據(jù)利用與隱私保護(hù)之間尋求平衡的技術(shù),如聯(lián)邦學(xué)習(xí)、安全多方計(jì)算、同態(tài)加密,將越來(lái)越多地被集成到安全軟件中,實(shí)現(xiàn)“數(shù)據(jù)可用不可見(jiàn)”。

網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā),是一場(chǎng)沒(méi)有終點(diǎn)的馬拉松。它要求開(kāi)發(fā)者兼具工程師的嚴(yán)謹(jǐn)、藝術(shù)家的創(chuàng)造力和戰(zhàn)略家的遠(yuǎn)見(jiàn)。從一行代碼的安全編寫,到一個(gè)系統(tǒng)的縱深防御體系構(gòu)建,微見(jiàn)之處,皆是學(xué)問(wèn)。唯有持續(xù)學(xué)習(xí)、擁抱變化、堅(jiān)守安全第一的原則,方能在數(shù)字世界的暗流涌動(dòng)中,鑄就真正可信賴的守護(hù)之盾。

如若轉(zhuǎn)載,請(qǐng)注明出處:http://www.cbraa.cn/product/33.html

更新時(shí)間:2026-01-12 19:55:44